En los últimos años, los ciberataques han cambiado. Los piratas informáticos ahora pueden hacerse cargo de su computadora y bloquear sus archivos si no está dispuesto a pagarles dinero. Estos tipos de ataques se denominan ransomware y utilizan exploits a nivel de kernel que intentan lanzar malware con los privilegios más altos, como WannaCry y Petya ransomware. Para mitigar este tipo de ataques, Microsoft ha implementado una función para permitir el aislamiento del núcleo y la integridad de la memoria para prevenir tales ataques.

Aislamiento de kernel : brinda protección adicional contra malware y otros ataques al aislar los procesos informáticos del sistema operativo y el dispositivo.

Integridad de la memoria : la función de aislamiento del kernel puede evitar que el código malintencionado acceda a procesos de alta seguridad en caso de un ataque.

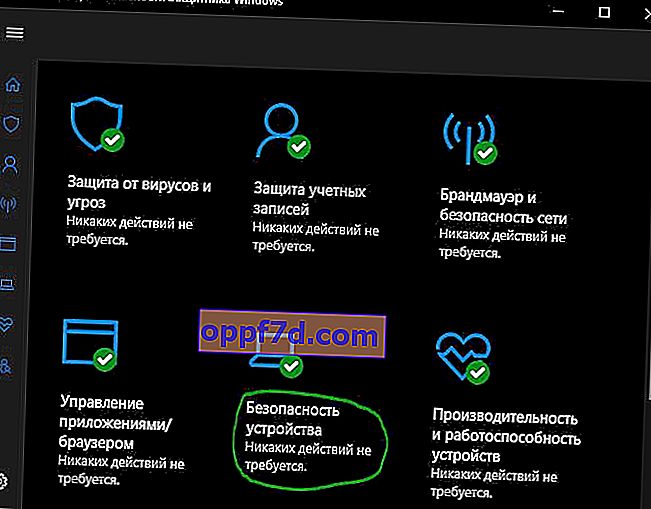

El Centro de seguridad de Windows Defender ahora ofrece esta característica: Seguridad del dispositivo. Proporciona informes de estado y administración de las funciones de seguridad integradas en sus dispositivos , incluidas las funciones de activación para brindar una seguridad mejorada. Sin embargo, no funciona mediante programación; el hardware también debe admitirlo. Su firmware debe admitir la tecnología de virtualización que permite que las PC con Windows 10 ejecuten aplicaciones en un contenedor para que no accedan a otras partes del sistema.

Habilitar el aislamiento del núcleo y la integridad de la memoria de Defender

Importante: las opciones disponibles en la configuración de seguridad del dispositivo dependen de la configuración de su hardware. En mi caso, la seguridad de hardware estándar no es compatible, por lo que el sistema operativo usa seguridad basada en virtualización . Activé la función "Arranque seguro" en BIOS y fue posible activar la función de aislamiento del kernel.

Requisitos de hardware

Su dispositivo cumple con los requisitos de seguridad de hardware estándar

Esto significa que su dispositivo mantiene la integridad de la memoria y el aislamiento del kernel, y también tiene:

- TPM 2.0 (también llamado procesador de seguridad)

- Arranque seguro habilitado

- DEP

- UEFI

Su dispositivo cumple con los requisitos de seguridad de hardware avanzados

- Esto significa que, además de todos los requisitos de seguridad de hardware estándar, su dispositivo también tiene memoria integrada.

No se admite la seguridad de hardware estándar

- Esto significa que su dispositivo no cumple al menos uno de los requisitos de seguridad de hardware estándar.

- Inicie sesión como administrador, abra el Centro de seguridad de Windows Defender y busque la opción Seguridad del dispositivo .

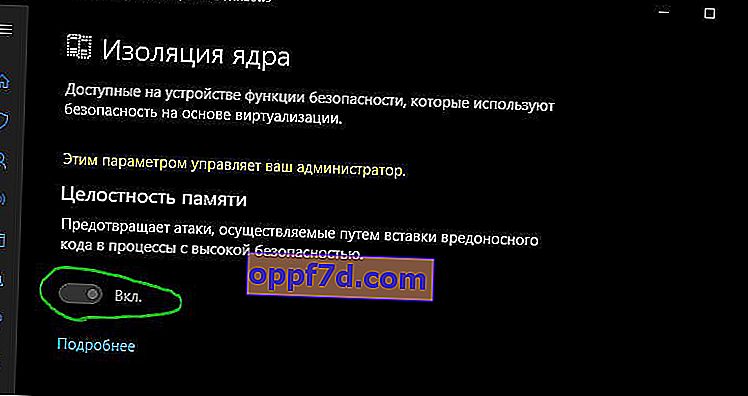

- A continuación, haga clic en la palabra " información de aislamiento del kernel " y en la columna " Integridad de la memoria " arrastre el control deslizante a Activado . Una vez habilitado, le pedirá que reinicie su computadora para habilitar completamente la integridad de la memoria. Si tiene problemas de compatibilidad con la aplicación más adelante, es posible que deba deshabilitarlo.

Sin embargo, hay dos opciones más que pueden estar disponibles según el hardware de su PC.

- El procesador de seguridad solo aparece si tiene un TPM disponible para su PC. Estos son chips discretos soldados a la placa base de una computadora OEM. Para aprovechar al máximo el TPM, el OEM debe integrar cuidadosamente el hardware y el firmware del sistema con el TPM para enviar comandos y responder a sus respuestas. Los nuevos TPM también pueden brindar beneficios de seguridad y privacidad al hardware del sistema. Así que asegúrese de verificar todo esto si está comprando una computadora nueva.

- El arranque seguro ( Secure the Boot) evita el código malicioso antes de cargar su sistema operativo.

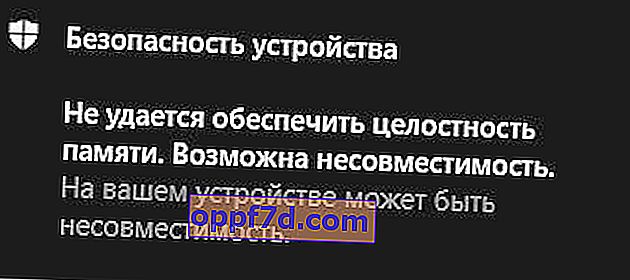

Si ha habilitado el control deslizante y aparece el error " No se puede garantizar la integridad de la memoria. Es posible la incompatibilidad ", habilite la función Arranque seguro en el BIOS, también conocido como Modo de arranque, en una palabra, debe habilitar "Arranque seguro en BIOS".

Deshabilitar la integridad de la memoria y el aislamiento del kernel en Defender

Decidí editar un poco el artículo. El hecho es que la función del kernel está habilitada, pero es imposible volver a deshabilitarla. De alguna manera decidí instalar el juego PointBlank y me dio el error 1073. Estuve buscando el problema durante aproximadamente una hora hasta que recordé que el aislamiento del kernel estaba habilitado y Frost no podía acceder. Entonces recibí una pregunta, ¿por qué diablos debería "fogame" tener acceso a mi kernel? Eliminé el juego en general y puse 4game en la lista negra para mí por la eternidad. En general, cuando la función de "aislamiento del núcleo" está habilitada en Windows 10 defender, no se iniciará ni un solo juego de 4game.ru (fogame). Si está habilitado, analizaremos cómo deshabilitar la integridad de la memoria.

Método 1. Si tiene la función de arranque seguro habilitada en su BIOS , vaya al BIOS y desactívela . Hay muchas versiones diferentes de BIOS, UEFI, no describiré cómo hacerlo, pero daré consejos; simplemente escriba la palabra en la búsqueda "deshabilitar arranque seguro en BIOS (también puede especificar el fabricante de la placa base)" y haga clic en las imágenes , y las imágenes lo guiarán. Cuando desactive esta función en el BIOS, vaya a Windows 10 defender y el control deslizante se activará, lo que le permitirá desactivar el aislamiento del kernel y la integridad de la memoria.

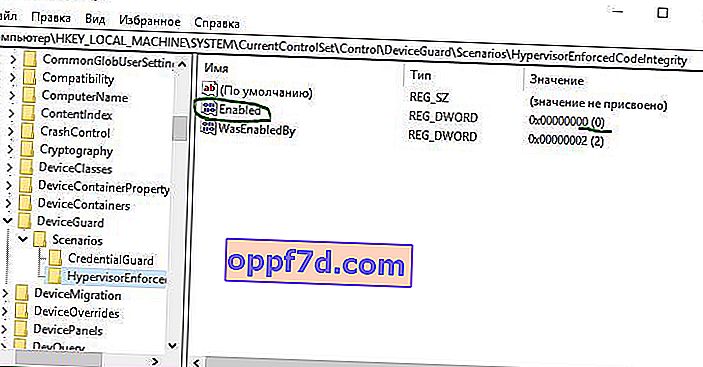

Método 2 . El siguiente método es editar un parámetro en el registro. Abra el Editor del registro y navegue hasta la siguiente ruta:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ DeviceGuard \ Scenarios \ HypervisorEnforcementCodeIntegrity

- A la derecha, haga doble clic en los parámetros habilitados y establezca el valor en 0 . Reinicie su computadora, abra Windows Defender y el control deslizante se activará, luego deshabilite la integridad de la memoria y el aislamiento del kernel.